آخرین مطالب

امکانات وب

شاید شما هم کلمهی دوربین بدون آینه زیاد به گوشتون خورده باشه. تو این مقاله به این سوال که آیا دوربین بدون آینه از dSLR بهتره و اینکه اصلا چی هست جواب میدم.

دربارهی اینکه یه دوربین بدون آینه (mirror-less) چیه و چیش اونو از یه دوربین dSLR جدا میکنه، برای شروع خیلی ساده باید بگم یه دوربین بدون آینه همونجوری که از اسمش معلومه، آینه نداره که این آینه جزء قسمتهای اصلیه دوربینهای dSLR هستش.

اگه تازه به دنیای دوربینهایی که قابلیت تعویض لنز دارن پا گذاشتین، ممکنه براتون گیج کننده باشه که کدوم نوع برای شما بهتره. برای اینکه شما بتونین انتخاب بهتری داشته باشین، اینجا سعی کردم همهی اون چیزی که نیاز دارین دربارهی یه دوربین بدون آینه بدونین رو بگم.

اصلا دوربین بدون آینه چی هست؟

دوربین بدون آینه چیه؟

همونطور که از اسمش معلومه یه دوربین بدون آینه دوربینیه که آینهای برای منعکس کردن نور نداره که این نوع آینه تو دوربین های dSLR یک عضو خیلی مهم به حساب میاد. این آینه تو دروبینهای کلاس dSLR نور رو به سمت چشمی دوربین هدایت میکنه و هنگام ثبت تصویر کنار میره تا نور به سنسوری که برای ثبت تصویر وجود داره برسه.

روش کار آینه تو دوربین DSLR

توی دوربینهای بدون آینهی خیلی ساده همچین سیستمی وجود نداره و در واقع نور میتونه همیشه روی سنسور ثبت تصویر تاثیر بذاره که این موضوع باعث میشه شما بتونین تصویرو در هر حالتی ببینید، حالاچه روی تصویر و چه با استفاده از (EVF(electronic viewfinder. نکتهی دیگه هم اینکه برای این به دوربین های dSLR دوربین هایآینه دار نمیگن چون خیلی ساده اول دوربینهایی که آینه دارن تولید شدن و چون در اون موقع داشتن آینه یک لزوم به حساب میومده خب اسمش رو دوربین با آینه نگذاشتن.

به صورت کلی یه دوربین بدون آینه به این صورت تعریف میشه: “هر دوربینی که بتونی لنز هاشو عوض کنی و همچنین یک منظره یاب(EVF)داشته باشه. ”

سوالی که پیش میاد اینه که اگه دوربینهای dSLR قبلا هم وجود داشته؛ دیگه چه کاریه آینه اونا رو برداریم و یه نوع دوربین کاملا جدید اختراع کنیم؟ یکی از جواب ها و میشه گفت جواب اصلی، سایز این دوربین هاس. بدون داشتن یه آینهی بزرگ توی بدنهی دوربینهای dSLR، ما میتونیم به اندازهای خیلی کوچکتر دستپیداکنیم که از نظر اندازه خیلی از رقبای dSLR شون به صرفه ترن. در ابتدا این دوربینها بیشتر برای عکاسای آماتور مناسب بودن ولی با توجه به رشد و پیشرفت زیادی که داشتن، امروزه به گزینهی مناسبی برای عکاسای حرفهای هم تبدیل شدن. در ادامه به بعضی دیگه از ویژگیهای خوبه این نوع دوربین در مقایسه با dLSR میپردازیم.

لنزهای دوربینهای بدون آینه

لنزهای دوربینهای بدون آینه

لنزهای دوربینهای بدون آینه

مثل دوربینهای dSLR این دوربینها هم بخاطر پیشرفتهای خیلی زیادی که در صنعت عکاسی رخ داده تعداد لنزهای خیلی زیادی برای کارهای خیلی زیادی دارن. مزیتی که برای دوربینهای بدون آینه در این مورد وجود داره، فاصلهی بسیار کمتر لنز از سنسور ثبت منظره(EVF) هست که به شما اجازه میده از لنزهای دوربینهای dSLR هم روی این دوربینها استفاده کنید؛ البته با استفاده از آداپتورهایی که توسط چند کمپانی ساخته میشه. البته اکثرا مجبورین چندتا از کاراییهای لنزو برای این کار قربانی کنین ولی با این حال میتونه هم از نظر مالی به شما سود بسیار زیادی برسونه و هم از نظر قابلیتهایی که با هر لنز به شما میده.

وسایل جانبی برای دوربینهای بدون آینه

وسایل جانبی برای دوربینهای بدون آینه

وسایل جانبی برای دوربینهای بدون آینه

اگرچه این دوربینها نسبت به دوربینهای dSLR بسیار جوونتره ولی میتونم به شما اطمینان بدم که برای وسایل جانبی هیچ جای نگرانی از نظر تعداد و یا تنوع وجود نداره. نکتهای که در این مورد وجود داره امکان استفاده از باتریاضافه تو این کلاس دوربینه که میتونه در بسیاری از موارد خیلی خیلی مفید واقع شه.

خلاصش اینکه:

نمیشه گفت دوربینهای بدون آینه بهترن یا dSLR، گرچه در بعضی موارد مثل فیلم برداری، دوربینهای بدون آینه عملکرد بهتری از خودشون نشون دادن و در مورد باتری هم میتونین بیشتر بهشون اعتماد کنین.

و در آخر اینکه همه چیز به نیاز شما بستگی داره. اینکه صرفا برای تفریح عکاسی میکنین یا صاحب یه استودیوی عکاسی هستین، اینکه فقط برای عکسبرداری میخواین یا فیلمبرداری هم برای شما مهمه، اینکه عمر باتری چقدر برای شما مهمه و چندین موضوع دیگه. موضوع مسلم برای انتخاب اینکه یه دوربین بدون آینه برای شما بهتره یا dSLR، اینه که دقیقا بدونین از دوربینتون چه انتظارایی دارین.

network...برچسب : دوربین بدون آینه, نویسنده : عباس اشرفی urdatacenter بازدید : 30

سازمان ها همواره تحت حملات مختلف قرار دارند و نفوذهای امنیتی دائما مشکلاتی را برای آنها به وجود می آورند. امروزه جامعه هکرها بدافزارهای پیشرفته ای را ایجاد می کنند و آنها را از طریق گستره ای از حملات به درون سازمان ها وارد می کنند. این حملات هدفمند و چندگانه حتی بهترین ابزارهای پیشگیری را هم می توانند دور بزنند. این ابزارها ترافیک و فایل ها را در لحظه ورود به شبکه بررسی می کنند، تهدیدهای شناخته شده را مسدود می کنند و به فایل هایی که در وضعیت “good” یا “unknown” قرار می گیرند اجازه ورود به شبکه خواهند داد. شوربختانه در همین نقطه آنالیزها به پایان می رسند. در صورتی که فایل مخرب مخفیانه اداره شود تا سیستم های دفاعی را دور بزند (به طور مثال با استفاده از تکنیک هایی همچون sleep ، polymorphism و … )، این سیستم ها برای اقداماتی که تهدیدها بر روی سیستم شما انجام می دهند، visibility اندکی را فراهم می کنند. این مسائل باعث خواهد شد که محدوده ای از خطرات بالقوه از دید متخصصان امنیت دور بماند و نتوانند رفتار بدافزارها را به سرعت تشخیص و در قبال آنها واکنش نشان دهند و فایل های مخرب را محدود و حذف کنند، پیش از آنکه منجر به آسیب جدی شوند.

AMP راهکاری امنیتی است که مسائل مرتبط با بدافزارهای پیشرفته را به طور کامل کنترل می کند. نه تنها از نفوذها پیشگیری می کند علاوه بر آن قابلیت visibility برای مشاهده فعالیت و رفتار فایل های درون شبکه و کنترل آنها را به شما می دهد تا درصورتی که تهدیدها سیستم های دفاعی اولیه را دور زدند، بدون تاثیر بر روی کارایی عملیاتی به سرعت آنها را تشخیص دهید، محدود و اصلاح نمایید.

بررسی راهکار Cisco AMP

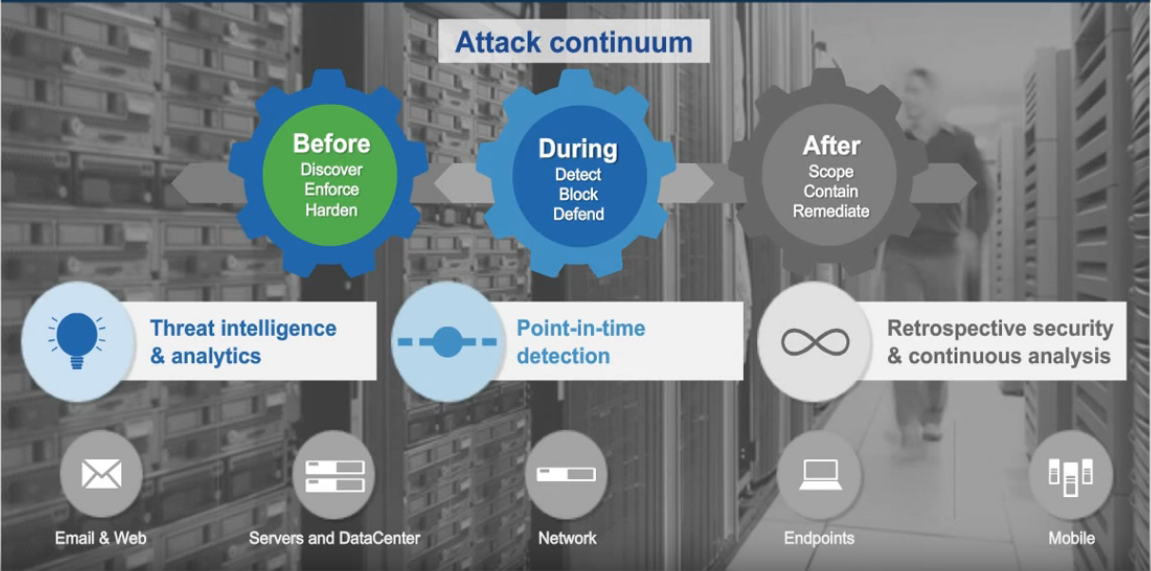

راهکار Cisco AMP چگونه عمل می کند؟ از طریق سه مرحله اصلی به حفاظتی همه جانبه از سازمان شما دربرابر زنجیره حملات می پردازد. این سه مرحله شاملِ پیش از حمله، در زمان حمله و پس از حمله می شوند.

- پیش از حمله، AMP با استفاده از اطلاعاتِ threat intelligence که توسط گروه تحقیقاتی Talos از سیسکو و AMP Threat Grid ارائه می شود، می تواند دیواره دفاعی را تقویت کند و از شبکه در برابر تهدیدهای شناخته شده و نوظهور حفاظت نماید.

- در زمان حمله، AMP از اطلاعاتِ threat intelligence همراه با signature شناخته شده ی فایل و تکنولوژی تحلیلِ دینامیک بدافزار توسط Cisco Threat Grid استفاده می کند تا انواع فایل های مخرب را شناسایی و مسدود نماید، فایل هایی که سیاست های امنیتی را نقض کرده اند و تلاش می کنند که به شبکه نفوذ کنند.

- پس از حمله، پس از اینکه برای اولین بار یک فایل بررسی می شود، این راهکار فراتر از قابیلت تشخیصِ فایل مخرب در “زمان حمله” عمل می کند و صرف نظر از وضعیت تشخیص داده شده برای فایل در لحظه ی ورود، به طور مداوم تمامیِ اقداماتِ فایل و ترافیک را مانیتور و آنالیز می کند و به جستجوی نشانه هایی از رفتار مخرب در شبکه می پردازد. اگر فایلی که در وضعیتِ unknown قرار دارد یا وضعیتی که پیش از این good فرض شده بود، رفتارهایی مخرب از خود نشان دهد، AMP آن را تشخیص داده و بی درنگ به واسطه ی یکی از نشانه های خطر (indication of compromise) به تیم امنیتی هشدار می دهد. سپس قابلیت رویت (visibility) را فراهم می کند برای بررسیِ هر مکانی که بدافزار از آن سرچشمه گرفته، هر سیستمی که از آن تاثیر پذیرفته و هر آنچه که تاکنون انجام داده است. همچنین فرمان هایی را برای واکنش سریع به نفوذ و اصلاح آن تنها با چند کلیک در اختیار می گذارد. این راهکار سطح بالایی از کنترل و visibility را برای تیم امنیت به ارمغان می آورد، چرا که آنها به تشخیص حملات، شناسایی وسعت خطرات و محدود نمودن بدافزار پیش از اینکه آسیبی را به شبکه وارد سازد، نیاز خواهند داشت.

تحلیل مستمر

تحلیل پویای بدافزار و بهره مندی از Threat intelligence

راهکار Cisco AMP بر اساس یک هوشمندی استثنایی در امنیت و تحلیل های پویای بدافزار بنا شده است. گروه تحقیقاتی Talos و Threat Grid از سیسکو از طریق هوشمندی در امنیت، مجموعه ای real-time از اطلاعات و تحلیل های big data در رابطه با تهدیدها را تامین می کنند و نمایش می دهند. این داده ها از محیط cloud به کلاینتِ AMP وارد می شوند به طوری که شما آخرین اطلاعات و تحلیل ها در رابطه با تهدیدها را برای محافظتِ مستمر در برابر آنها در اختیار خواهید داشت. شما از موارد زیر بهره مند می شوید:

- 5 میلیون نمونه بدافزار وارد شده در هر روز

- 6 میلیون سنسور سراسری

- 100 ترابایت داده در هر روز

- 13 میلیارد از درخواست های وب

- تیمی جهانی از مهندسان، تکنسیسن ها و محققین

- مرکز عملیاتِ 24 ساعته

راهکار Cisco AMP فایل ها، رفتار، داده های جمع آوری شده و پایگاه داده ای غنی را برای تشخیص سریع بدافزار با یکدیگر هماهنگ می سازد. از آنجایی که تحلیل های خودکارِ AMP منجر به صرفه جویی در زمانِ جستجو برای اقداماتِ نفوذ در شبکه می شود و آخرین اطلاعات به روز در رابطه با تهدیدها را فراهم می سازد، تیم امنیت قادر خواهد بود به سرعت حملاتِ پیچیده را شناسایی، اولویت بندی و مسدود نماید.

الحاق تکنولوژیِ Threat Grid به AMP موارد زیر را فراهم می سازد:

- ارائه هوشمندی غنی و دقت بالا در فرمت های استاندارد برای سادگی در الحاق آن با تکنولوژی های امنیتی موجود

- تحلیلِ میلیون ها نمونه در هر ماه، در برابرِ بیش از 700 شاخص رفتاری، که نتیجه آن میلیاردها یافته است

- سهولت در فهم وسعت تهدید برای کمک به تیم امنیت در اولویت بندیِ تهدیدها

راهکار Cisco AMP از تمامیِ این اطلاعات و تحلیل ها استفاده می کند تا تیم امنیت شما بر این اساس تصمیم گیری نماید و یا اینکه خودِ AMP به صورت خودکار از طرف شما واکنش نشان دهد. به طور نمونه از طریق اطلاعاتی که پیوسته در حال بروزرسانی هستند، سیستم می تواند بدافزارهای شناخته شده و انواعِ فایل هایِ ناقضِ سیاست ها را مسدود نماید، اتصالاتی که مخرب دانسته شده اند را در لیست سیاه قرار دهد و از دانلود فایل ها از وبسایت ها و دامنه های مخرب جلوگیری نماید.

تحلیل مستمر و برقراری امنیت با نگاه به سوابق

اکثر سیستم های Antimalware که بر پایه ی endpoint و شبکه عمل می کنند، فایل ها را تنها در لحظه ورود (هنگامی که از محل کنترل عبور می کنند تا وارد شبکه شوند) بازرسی می نمایند. اینجاست که دیگر تحلیل ها متوقف می شوند. اما بدافزارها پیچیده هستند و در دور زدنِ اقدامات اولیه برای شناسایی مهارت دارند. تکنیک های sleep ، پلی مورفیسم، رمزنگاری و استفاده از پروتکل های ناشناخته تنها بخشی از روش هایی هستند که می تواننند بدافزارها را از نظرها پنهان نمایند. در برابرِ چیزی که قابل رویت نیست، نمی توانید به دفاع بپردازید و این دلیل رخدادِ بسیاری از نفوذهای امنیتی است. تیم امنیت تهدید را در لحظه ورود نمی بیند و در نتیجه از حضور آن بی خبر است. بنابراین امکانِ visibility برای تشخیص سریع یا بازدارندگی آن برای شما وجود ندارد، زیاد طول نخواهد کشید که بدافزار به اهداف خود دست یابد و آسیب ها به سیستم شما وارد شوند.

راهکارِ Cisco AMP متفاوت است. روش های کنترلِ point in time ، شناسایی بازدارنده و مسدودسازی به طور صد درصدی موثر نخواهند بود، سیستم AMP فایل ها و ترافیک را حتی پس از بررسی اولیه به صورت پیوسته آنالیز می کند. راهکار Cisco AMP تمامی فعالیت های فایل و ارتباطاتش بر روی endpoint ها، دستگاه های موبایل و درون شبکه را مانیتور، آنالیز و ثبت می کند تا تهدید های مخفیانه ای را که رفتارهای مخرب و مشکوک از خود نشان می دهند، سریعا افشا نماید. با رویتِ مشکل، AMP به تیم امنیت هشدار خواهد داد و اطلاعات دقیقی از رفتارِ تهدید را فراهم می کند. بنابراین پاسخگویی به پرسش های امنیتیِ پراهمیت برای شما امکان پذیر خواهد بود:

- بدافزارها از کجا سرچشمه می گیرند؟

- به چه روشی و از چه نقطه ای ورود به شبکه انجام شده است؟

- بر چه سیستم هایی اثر گذاشته است؟

- این تهدید تا پیش از این چه اقداماتی انجام داده است و اکنون در چه وضعیتی است؟

- چگونه می توانیم تهدید را متوقف سازیم و ریشه های آن را حذف نماییم؟

تیم امنیت با بهره مندی از این اطلاعات می تواند سریعا دریابد که تاکنون چه اقداماتی رخ داده است و از سیاست های بازدارندگی و اقداماتِ اصلاحیِ راهکار Cisco AMP استفاده نماید تا عمل مناسب را انجام دهد. با بهره گیری از کنسولِ مدیریتِ ساده و تحت وبی که توسط راهکار Cisco AMP ارائه شده است، ادمین ها می توانند با چند کلیک، بدافزار را محدود نمایند (اجرای فایل را بر روی هر endpoint دیگری متوقف نمایند). از آنجایی که AMP آگاه به هر مکانی است که فایل در آن حضور دارد، می تواند فایل را از حافظه بیرون بریزد و آن را برای تمامی کاربران دیگر قرنطینه نماید. تیم امنیت به هنگامِ وقوع نفوذِ بدافزار دیگر نیازی به reimage کردن کاملِ سیستم ها برای حذفِ بدافزار ندارد. چرا که این کار زمان می برد، هزینه های مالی و منابع را خرج می کند و فعالیت های حیاتیِ کسب و کار را مختل می نماید. اصلاحِ تهدیدها از طریق راهکار AMP بسیار دقیق است، به طوری که هیچ آسیب جانبی برای سیستم های شبکه و کسب و کار به همراه نخواهد داشت.

توانِ تحلیل پیوسته، شناسایی مستمر و برقراری امنیت با نگاه به سوابق: قادر است فعالیت هر فایل را در سیستم ثبت نماید. اگر یک فایل که پیش از این در وضعیتِ good قرار داشت، ناگهان به وضعیت bad برود، آن را شناسایی و تاریخچه ثبت شده را بازیابی می کند تا ریشه ی تهدید و رفتارِ آن را مشاهده نماید. راهکار Cisco AMP از طریق امکانِ پاسخگویی و اصلاح موجود در خود، قابلیتِ حذف تهدید را برای شما فراهم می کند. AMP هرآنچه را که از signature تهدید تا رفتار فایل می بیند، مرور می کند و داده ها را در پایگاه داده ی threat intelligence از AMP ثبت می کند تا سیستم های دفاعی اولیه را تقویت نماید. در نتیجه این فایل و فایل های مشابه آن قادر به دور زدنِ دوباره ی سیستمِ شناساییِ اولیه نخواهند بود.

تیم امنیت با بهره مندی از راهکار Cisco AMP سطح بسیار بالایی از visibility و کنترل را در اختیار دارد که برای شناسایی سریع و موثرِ حملات و بدافزارهای مخفی مورد نیاز است، همچنین امکانِ درک خطرات و وسعت آنها، بازدارندگی سریع و اصلاحِ بدافزارها پیش از آسیب رسانی و پیشگیری از وقوعِ حملاتی مشابه را دارد.

ویژگی های اصلی

آنالیزِ مستمر در راهکار Cisco AMP و قابلیت های برقراری امنیت با نگاه به سوابق، به دلیل وجود ویژگی های مهم زیر امکان پذیر می شود:

- وجود Threat intelligence سراسری و جامع: گروه Talos و همچنین راهکارِ Threat Grid ،مجموعه بزرگی از اطلاعات بروزِ مرتبط با تهدیدها را نشان می دهند و قادرند که این اطلاعات را برای انجامِ اقدامی در میانِ چندین پلتفرم امنیتی قرار دهند.

- موارد تشخیصِ سوظن ها Indications of compromise ) IoCs): فایل و داده های جمع آوری شده را به عنوان نفوذهای بالقوه به یکدیگر مرتبط ساخته و اولویت بندی می کند. اطلاعات مرتبط با رویدادهای امنیتی چند منبعی (همچون رویدادهای نفوذ و بدافزار) را به یکدیگر همبسته می سازد تا به تیم امنیت در مرتبط ساختنِ این رویدادها به حملاتِ بزرگتر و سازمان دهی شده و همچنین اولویت بندیِ رویدادهای با ریسک بالا یاری رساند.

- سابقه ی فایل: تحلیل های پیشرفته و هوش جمعی گردآوری می شود تا تعیین نماید که چه فایلی پاک یا مخرب است. در نتیجه امکان تشخیص دقیق تر را برای تیم امنیت فراهم می کند.

- ابزار آنتی ویروس: تشخیصِ آفلاین و مبتنی بر سیستم همچون نظارت بر وجود rootkit را انجام می دهد تا ارائه قابلیت های محافظت پیشرفته برای endpoint ،همچون بررسیِ IoC محلی و مانیتورینگ جریان شبکه و دستگاه ها، را تکمیل نماید. این قابلیت توسط کاربرانی، فعال و استفاده می شود که قصد دارند آنتی ویروس خود و محافظت پیشرفته از endpoint را در یک agent ادغام نمایند.

- تحلیل پویا و ایستای بدافزار: ارائه یک محیطِ sandboxing با ایمنی بالا که به شما در اجرا، تحلیل و آزمایشِ بدافزارها یاری می رساند تا تهدیدهای ناشناخته zero-day (یک حمله یا تهدید رایانه ای است که از یک آسیب پذیری در یک نرم افزار کاربردی که تا پیش از آن ناشناخته بودهاست، بهرهجویی میکند) را بیابد. ادغام ویژگیِ sandboxing ارائه شده توسط Threat Grid و تکنولوژی تحلیل پویا و ایستای بدافزار، درون راهکار AMP منجر به تحلیل های جامعتری خواهد شد که از مقایسه با مجموعه بزرگتری از شاخص های رفتاری به دست می آیند.

- تشخیص با نگاه به سوابق پیشین: پس از تحلیل های مستمر هنگامی که وضعیت یک فایل تغییر می کند، هشدارها فرستاده می شوند. این هشدارها برای شما آگاهی و visibility مناسبی را از وضعیت بدافزارهایی فراهم می کنند که سیستم های دفاعی اولیه را دور زده اند.

- مسیر حرکت فایل: پیوسته در طول زمان، انتشارِ فایل در محیط شما را به منظور دستیابی به visibility و کاهشِ زمانِ لازم برای گسترش نفوذ یک بدافزار پیگیری می کند.

- مسیر حرکت دستگاه ها: تعقیبِ پیوسته ی فعالیت ها و ارتباطات در دستگاه ها و در سطح سیستم، به منظور فهم سریعترِ دلایل اصلی و تاریخچه رویدادهایی که منجر به ظهور یک خطر می شوند.

- جستجوی elastic: جستجوی ساده و نامحدود در میان فایل ها و اطلاعات امنیتی گردآوری شده مرتبط با آنها به شما کمک می کنند تا به سرعت زمینه و محدوده قرارگیری در معرض اپلیکیشن های مخرب یا شاخص های رفتاری مشکوک را درک کنید.

- میزان شیوع: همه فایل های اجرایی در سازمان شما را نمایش می دهد تا به شما در آشکارسازی تهدیدهای ناشناخته ای کمک کند که توسط بخشی از کاربران مشاهده شده اند.

- نقاط آسیب پذیر: لیستی از نرم افزارهای آسیب پذیر موجود در سیستم شما را نشان می دهد، همچنین هاست هایی که شامل آن نرم فزار می شوند و بیشتر در معرض خطر قرار دارند. راهکار Cisco AMP با اتکا بر تحلیل ها و اطلاعات امنیتی، نرم افزارهای آسیب پذیر را تعیین می کند، نرم افزارهایی که هدف حملاتِ بدافزارها هستند.

- کنترل بر شیوع تهدیدات: کنترل بر فایل های مشکوک و یا شیوع آنها و همچنین اصلاح آلودگی در سیستم. ویژگیِ کنترل بر شیوع تهدیدات شامل:

— تشخیص ساده که به سرعت فایل ویژه ای را در سراسر سیستم ها یا سیستم هایی گزینش شده مسدود می سازد

— Signature پیشرفته که خانواده ای از بدافزارهای پلی مورفیسم را مسدود می نماید

— لیستِ اپلیکیشن های مسدود می تواند منجر به اعمالِ سیاست ها بر روی اپلیکیشن ها شود یا اپلیکیشن های در معرض خطر که به عنوان راه ورود بدافزارها استفاده می شوند را محدود سازد و سیکل نفوذ مجدد در آنها را متوقف سازد.

گزینه های گوناگون برای استقرار راهکار Cisco AMP

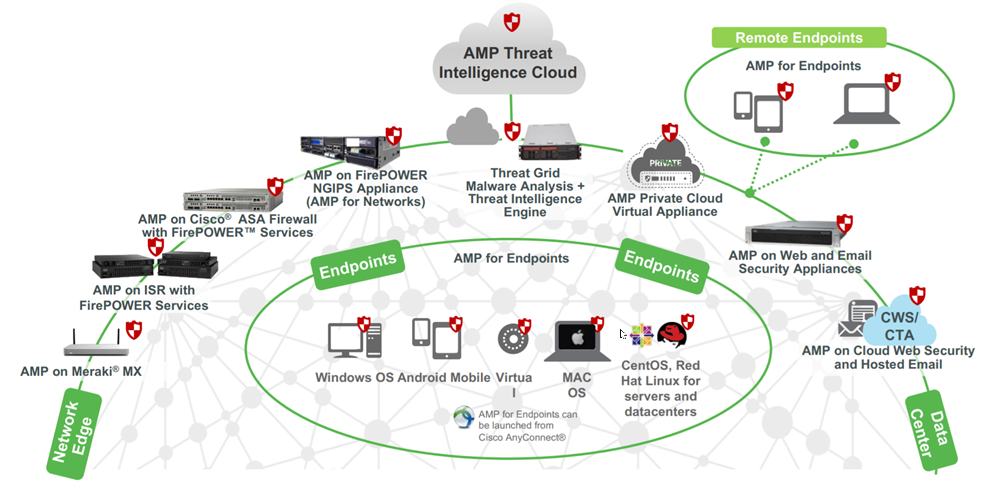

مجرمان در فضای سایبری حملات خود را از نقاط ورود گوناگون به درون سازمان ها آغاز می کنند. سازمان ها برای دستیابی به عملکرد موثر در برابر هجوم های مخفیانه، تا حد امکان به قابلیت رویت بر تعداد بسیاری از بردارهای هجوم نیازمندند. بنابراین راهکار Cisco AMP در نقاطِ کنترل مختلفی در سراسر شبکه قابل استقرار است. سازمان ها می توانند چگونگی و مکان استقرار این راهکار را بر حسب نیازهای امنیتی ویژه خود به اجرا درآورند. گزینه های استقرار راهکار AMP در لیست زیر دیده می شود:

| نام محصول | جزییات |

| Cisco AMP for Endpoint | پشتیبانی از کامپیوترهای شخصی که سیستم عامل های ویندوز، لینوکس و مک بر روی آنها اجرا می شود و همچنین دستگاه های موبایل اندروید از طریق کانکتورِ کم حجمِ AMP |

| Cisco AMP for Networks | استقرار AMP به عنوان راهکاری مستقر بر شبکه که با دستگاه های امنیتیِ Cisco Firepower NGIPS یکپارچه شده اند |

| Cisco AMP on Firewalls and ASA with FirePOWER Services | استقرار قابلیت های AMP درون Cisco NGFW یا ASA |

| Cisco AMP Private Cloud Virtual Appliance | استقرار به عنوان یک راهکارِ air-gapped برای سازمان های با محرمانگی بالا که به دلیل مسائل امنیتی نباید به یک محیط cloud عمومی متصل شوند |

| Cisco AMP on ESA, or WSA | قابلیت های AMP بر روی (Cisco Email Security Appliance (ESA یا (Web Security Appliance (WSA قابل اعمال هستند |

| Cisco AMP for Meraki MX | استقرار AMP به عنوان بخشی از دستگاه Meraki MX به منظور مدیریت امنیت بر اساس cloud |

راهکار Cisco AMP در حال حاضر در همه مکان ها حضور دارد. این قابلیت رویت (visibility) و کنترل به مسیرهای متعدد حملات، از لبه شبکه تا endpoint ها، دقیقا همان چیزی است که به آن نیاز خواهید داشت تا به سرعت بدافزارهای مخفی را آشکار و حذف نمایید. همچنین شما به قابلیتِ به اشتراک گذاری این اطلاعات در میان زیرساخت های امنیت خود نیاز دارید تا به حملات واکنش سریع نشان دهید. توجه به اتصال، ارتباط و یکپارچگی میانِ تمامیِ این راهکارها مهم است. این محصولات نباید به صورت مجزا در نظر گرفته شوند. هنگامی که آنها را با یکدیگر در شبکه مستقر می کنید، در کنارهم برای فراهم سازیِ سیستم دفاعی یکپارچه ای عمل می کنند که به طور سیستماتیک و سریع به تهدیدات واکنش نشان می دهد.

خلاصه

هرچه راهکار Cisco AMP در نقاط بیشتری از شبکه مستقر شود، قابلیت رویتِ (visibility) فعالیت های مخرب و همچنین نقاط متعددی که این فعالیت ها را کنترل می کنند، افزایش می یابد.

استقرارهای مختلف برای راهکار Cisco AMP

گزینه های استقرار مختلف که در بالا به آنها اشاره شد، نمایانگر رویکرد همه جانبه سیسکو در رابطه با راهکار AMP است. به کارگیری راهکار AMP نتایج زیر را برایتان به همراه خواهد داشت:

- تسریعِ پاسخ دهی در موارد امنیتی

- تبدیل موارد ناشناخته به شناخته شده

- مشاهده یکباره ی بدافزار و مسدود نمودن آن در همه جا

از طریق این راهکار شما مجموعه ای از محصولات امنیت را در اختیار دارید که نه تنها سطوح محافظتِ Next Generation را فراهم می کنند، همچنین سطح بالایی از یکپارچگی پلتفرم ها و به طور کلی پیشرفت های امنیتی چشمگیر را از طریق اتوماسیون و نگاه به سوابق تهدیدها به ارمغان می آورد.

network...برچسب : راهکار Cisco AMP, نویسنده : عباس اشرفی urdatacenter بازدید : 30

این کارت که بصورت کارت PCIe می باشد برای تکنولوژی DAS مورد استفاده قرار می گیرد و دارای Latency بسیار کمی می باشد و قابلیت اطمینان بالایی دارد.

این کارت ها امروزه دارای ظرفیت 6.4 ترابایت می باشد و مستقیم روی اسلات PCIe قرارداده می شود و روی این کارت SSD قرارداده می شود و مناسب برای Workload های سنگین مانند دیتابیس و آنالیز می باشد. روی این کارت ها هم از SLC ها استفاده می شود و هم از MLC ها ، سرعت IOPS می تواند تا 400 هزار در ثانیه به هنگام خواندن و تا 150 هزار در ثانیه به هنگام نوشتن افزایش یابد. قیمت این کارتها از 3000 دلار تا 19000 دلار می باشد.

network...برچسب : کارت PCIe Workload Accelerators, نویسنده : عباس اشرفی urdatacenter بازدید : 41

سازمان شما برای پاسخگویی به نیازهای کسب و کارتان باید با کمترین هزینه، بهترین عملکرد برنامه ها و بالا ترین میزان دسترس پذیری آنها را ارائه کند. این همان مزیتی است که VMware vSphere از طریق operation management ارائه می کند.

مجازی سازی

vSphere به همراه operation management، مطمئن ترین پلتفرم مجازی سازی را به همراه قابلیت های بسیار مهم برای مانیتور کردن عملکرد و مدیریت ظرفیت های محیط مجازی سازی شده ارائه می کند. برای اینکه بهترین تصمیم را برای سازمان خود بگیرید، مواردی وجود دارند که باید آنها را بفهمید تا مجازی سازی سازمان شما به خوبی انجام شود.

VMware vSphere قابلیت ها و ویژگی های زیادی را دارد که مهم ترین آنها عبارت اند از:

در ادامه به این ویژگی ها می پردازیم.

1 – تکنولوژی اثبات شده

زمانی که شما از یک راهکار مجازی سازی در سازمانتان استفاده می کنید، می خواهید مطمئن باشید که محیط شما بر اساس یک تکنولوژی اثبات شده بنا شده و این راهکار به طور گسترده در سازمان های دیگر استفاده و از طرف ارائه دهنده، پشتیبانی شود. اینها مواردی است که از طریق مدیریت عملکرد ها در vSphere به دست می آید.

امروزه، بیش از نیم ملیون سازمان اطلاعات و برنامه های خود را به راهکارهای VMware سپرده اند. طبق گزارش Magic Quadrant سازمان گارتنر، VMware پنج سال متوالی در زمینه مجازی سازی سرور های x86 پیشرو بوده است.

VMware این اطمینان را به شما می دهد که بیش از 5000 برنامه روی پلتفرم vSphere تست و تایید شده که می توانید از آنها استفاده کنید، در میان این تعداد برنامه، یک اکوسیستم گسترده متشکل از بیش از 2000 تولید کننده نرم افزار مستقل از هم وجود دارد که ISV نام دارد.

این اکوسیستم به شما دسترسی به محصولات ISV را می دهد که قابلیت های vSphere را ارتقا و گسترش می دهند. تعداد زیادی از متخصصان VMware هم وجود دارند که می توانند به شما کمک کنند تا به سرعت و متناسب با نیازتان، به محیط مجازی سازی شده ایمن دست یابید.

2 – مدیریت یکپارچه

بازار مجازی سازی پر از ابزارهای مدیریتی است که برای سرورهای فیزیکی ساخته شده اند اما برای مدیریت سیستم های مجازی نیز استفاده می شوند. این موضوع مطابق با راهکار های VMware که برای محیط های مجازی و cloud هدفمند شده اند، نیست.

با استفاده از VMware، شما از مزیت های برنامه ای برخوردار خواهید شد که توسط اشخاصی که شناخت کاملی از محیطvSphere و نیاز سازمان ها برای مجازی سازی دارند، طراحی شده است. این شناخت در ویژگی های پیشرفته ای مانند اختصاص منابع به صورت پویا، load balancing، مانیتور کردن عملکرد، چک کردن سالم بودن سیستم و بهینه سازی ظرفیت ها گنجانده شده است.

به طور متوسط، سازمان هایی که از vSphere با operation management استفاده می کنند متوجه افزایش 30 درصدی صرفه جویی در سخت افزار، 34 درصدی در استفاده از ظرفیت ها و 36 درصدی در consolidation ratio نسبت به vSphereبدون operation management، می شوند.

برای گسترش بیشتر قابلیت ها، محیط vSphere طوری طراحی شده تا ابزار های third party بتوانند با VMware vCenter Server یکپارچه شوند که این موضوع برای محیط مجازی شما مدیریتی متمرکز را ارائه می کند.

3 – قابلیت اطمینان

هنگامی که فعالیت های کسب و کار شما به سرویس های فناوری اطلاعاتتان بستگی دارد، شما می خواهید مطمئن شوید که منابع محاسباتی قابل اطمینان و پیشبینی پذیری که برای مجازی سازی طراحی شده است را دارید. این یکی از مزیت هایvSphere به همراه operation management است.

اکثر راهکار های مجازی سازی از سیستم عامل های عمومی استفاده می کنند که برای ارائه قابلیت های مجازی سازی به آن یک hypervisor اضافه شده است. این می تواند یک مشکل باشد، چون اضافه کردن عملکرد مجازی سازی به یک سیستم عامل عمومی، پلتفرم مجازی سازی را در معرض خطرهای شناخته شده ی موجود در سیستم عامل های عمومی قرار می دهد.

این موضوع در مورد vSphere صدق نمی کند. vSphere با معماری legacy-free که از ابتدا برای مجازی سازی طراحی شده بود، به جای اینکه از طریق یک سیستم عامل عمومی با سخت افزار ارتباط داشته باشد، ارتباطی مستقیم با آن برقرار می کند (همان طور که در تصویر زیر نشان داده شده). این معماری به vSphere این امکان را می دهد که از بروز مشکلات مربوط به سیستم عامل های عمومی جلوگیری کند.

VMware vSphere که مستقل از سیستم عامل است به صورت مستقیم از منابع پردازشی استفاده می کند، که منجر به افزایش قابلیت اطمینان و کاهش مواجهه با مشکلات مربوط به سیستم عامل های عمومی می شود.

معماری vSphere به فضای کمتری نسبت به محصولات پیشنهادی رقیبانش نیاز دارد. حجم کمتر vSphere باعث می شود که راه های کمتری برای حمله هکر ها وجود داشته باشد.

سرور مجازی سازی شده ای که مبتنی بر سیستم عامل باشد می تواند بارها منجر به راه اندازی مجدد سرور و ایجاد taskهای سنگین اضافی روی سرور شود. نصب یک پچ امنیتی مهم معمولا با راه اندازی مجدد سیستم همراه است، حتی زمانی که آن پچ به مجازی سازی ربطی نداشته باشد.

با استفاده از vSphere شما مجبور نیستید که زمان با ارزشتان را برای پچ هایی که مربوط به مجازی سازی نیستند صرف کنید.

4 – همیشه در دسترس

VMware vSphere به همراه operations management برای ارائه ی عملکرد و دسترس پذیری بهتر به برنامه های حیاتی سازمان طراحی شده است. مجموعه ای از ویژگی ها متمرکز شده اند تا مطمئن شوند که برنامه ها بهترین عملکرد ممکن را بر اساس سیاست های شما ارائه می دهند.

چند نمونه از اجزای نرم افزاری که دسترسی پذیری بالایی را ارائه می کنند:

- هنگامی که یک سرور یا سیستم عامل از کار می افتد، (High availability (HA در VMware vSphere ماشین هایی که تحت تاثیر قرار گرفته اند را راه اندازی مجدد می کند. اگر یک سرور از کار بیافتد vSphere HA به صورت خودکار ماشین های مجازی ای که از کارافتاده اند را در سرور های دیگر که مانند سخت افزار یدکی عمل می کنند، راه اندازی مجدد می کند. زمانی که یک سیستم عامل از کار بیافتد، vSphere HA ماشین مجازی از کار افتاده را در همان سرور راه اندازی مجدد می کند.

- HA در VMware vSphere حتی سطح بالاتری از دسترس پذیری را ارائه می کند به طوریکه به vSphere این امکان را می دهد که برنامه های از کار افتاده را شناسایی کند و انها را در اخرین حالتی که از کار افتاده اند، بازیابی کند. HA از تعداد زیادی از برنامه های رایج پشتیبانی می کند و می تواند از طریق API به اکوسیستم VMware گسترش یابد.

- DRS در VMware vSphere، اختصاص منابع به ماشین های مجازی در کلاستر و load balancing را با توجه به سیاست های اتوماسیون سازمان برای کاهش پیچیدگی مدیریت ارائه می کند.

- Storage DRS در VMware vSphere، قابلیت load balancing را خودکار می کند و از ویژگی های استوریج استفاده می کند تا بهترین مکان را برای جای دادن اطلاعات مربوط به ماشین های مجازی در زمانی که ایجاد می شوند و یا در هنگام استفاده، شناسایی کنند.

5 – بازیابی اطلاعات از دست رفته

زمانی که کسب و کار شما به برنامه هایتان وابسته است، به ابزارهایی نیاز دارید که این امکان را بدهد تا اگر مشکلی در سیستم های شما به وجود آمد بتوانید اطلاعات را به سرعت بازیابی کنید. قابلیت های مهمی را برای راهکار های بازیابی اطلاعات در مجموعه ی vSphere خواهید یافت، که یکی از آنهاVMware vSphere Replication نام دارد.

VMware vSphere Replication ماشین های مجازی را در سرور های دیگر کپی می کند ، زمانی که نیاز به انها احساس شود آنها را برای بازیابی دردسترس قرار می دهد.

یکی دیگر از گزینه هایی که VMware برای دستیابی به کسب و کاری پایدار ارائه می کند ، disaster recovery است که به عنوان یک سرویس ارائه می شود. با استفاده از VMware vCloud Air شما می توانید بدون پرداخت هزینه های لازم برای خرید تجهیزات و نرم افزار های مورد نیاز برای disaster recovery، مزایای بازیابی اطلاعات را از مکانی خارج از سازمانتان دریافت کنید.

جمع بندی

VMware vSphere به همراه operation management پنج ویژگی ضروری را برای محیط های مجازی سازی شما ارئه می کند:

- تکنولوژی اثبات شده

- مدیریت یکپارچه

- قابلیت اطمینان

- دسترس پذیری بالا

- بازیابی اطلاعات

این ویژگی ها می توانند به شما کمک کنند تا برنامه هایتان را در سطح بالاتری از سطح خدمات اجرا کنید، از طریق مدیریت بهتر ظرفیت ها صرفه جویی کنید و برنامه های حیاتی سازمان را حتی زمانی که مشکلاتی برای سازمانتان به وجود می آید، در وضعیت دسترس پذیری بالا نگه دارید.

- proven technology

- reliability

- high availability

برچسب : مجازی سازی,مجازی سازی دسکتاپ,مجازی سازی سرور, نویسنده : عباس اشرفی urdatacenter بازدید : 41

آشنایی با IPv6

آدرس IP شناسه ای یکتا برای مشخص شدن یک device در یک شبکه می باشد. یکتا بودن آدرس IP بدین معناست که آدرس IP یک device داخل شبکه ای که در آن قرار دارد فقط به آن سیستم اختصاص دارد . تا زمانی که یک device آدرس IP نداشته باشد نمی تواند با device های دیگر ارتباط برقرار کند .

آدرس های IP به دو دسته تقسیم می شوند . دسته ی اول IPv4 می باشد که اکثر ما با آن برخورد داشته ایم و تا حدودی با آن آشنا هستیم. آدرس IP ورژن 4 یک آدرس 32 بیتی است که به صورت 4 عدد در مبنای ده که با نقطه از هم جدا شده اند، نمایش داده می شود (مانند : 192.168.1.1 ). این ورژن از IP به تعداد 2 به توان 32 آدرس را ارائه می کند. در حال حاضر بیش از 90 درصد آدرس ها در جهان ، IPv4 می باشد.

از آنجایی که استفاده از پروتکل TCP/IP در سال های اخیر بیش از حد انتظار بوده، در آدرس دهی IPv4 ، محدود هستیم و آدرس های IPv4 رو به اتمام است. این یکی از دلایلی است که TCP/IP یک ورژن جدید از آدرس های IP را طراحی کرد که با نام IPv6 شناخته می شود.

بعضی از مزیت هایی که IPv6 دارد :

- هزینه ی کمتر پردازشی : packet های IPv6 باز طراحی شده اند تا header های ساده تری را تولید و استفاده کنند که این موضوع فرایند پردازش packet ها توسط سیستم های فرستنده و گیرنده را بهبود می دهد.

- آدرس های IP بیشتر : IPv6 از ساختار آدرس دهی 128 بیتی استفاده می کند در حالی که IPv4 از ساختار آدرس دهی 32 بیتی استفاده می کند . این تعداد آدرس IP این اطمینان را می دهد که حتی بیشتر از آدرس های مورد نیاز در سال های آینده ، آدرس موجود است.

- Multicasting : در IPv6 از Multicasting به عنوان روش اصلی برقرار کردن ارتباط استفاده می شود. IPv6 بر خلاف IPv4 روش broadcast را ارائه نمی دهد. روش broadcast از پهنای باند شبکه به صورت غیر بهینه و نامناسب استفاده می کند.

- IPSec: پروتکل Inteet Protocol Security)IPSec) در درون IPv4 وجود نداشت اما IPv4 از آن پشتیبانی می کرد در حالی که IPv6 این پروتکل را به صورت built in در درون خود دارد و می تواند تمامی ارتباطات را رمز گذاری (encrypt) کند.

آدرس دهی در IPv6

در IPv6 تغییرات عمده ای نسبت به IPv4 وجود دارد. IPv4 از ساختار آدرس دهی 32 بیتی استفاده می کند در حالی که IPv6 از ساختار آدرس دهی 128 بیتی استفاده می کند. این تغییر می تواند 2 به توان 128 آدرس یکتا را ارائه دهد . این میزان آدرس IP، پیشرفت بسیار زیادی را نسبت به تعداد آدرس IP که IPv4 ارائه می کند(2 به توان 32) دارد.

آدرس IPv6 دیگر از 4 بخش 8 بیتی استفاده نمی کند. آدرس IPv6 به 8 قسمت 16 بیتی که هر قسمت ارقامی در مبنای 16 هستند و با (:) از هم جدا می شوند تقسیم میشود. مانند:

65b3:b834:45a3:0000:0000:762e:0270:5224

در مورد آدرس های IPv6 یک سری نکته هایی وجود دارد که باید آنها را بدانید:

- این آدرس ها نسبت به بزگی حروف حساس نیستند

- صفر های سمت چپ هر بخش را میتوان حذف کرد

- بخش هایی که پشت سر هم صفر هستند را میتوان به صورت (::) خلاصه نویسی کرد (روی هر آدرس فقط یک بار می توان این کار را کرد)

مثال: آدرس loopback در IPv6 به صورت زیر است :

0000:0000:0000:0000:0000:0000:0000:0001

از آنجایی که می توان صفرهای سمت چپ هر بخش را حذف کرد آدرس را بازنویسی می کنیم :

0:0:0:0:0:0:0:1

بعد از حذف کردن صفرهای سمت چپ ، می توانیم صفرهای پشت سر هم را نیز خلاصه نویسی کنیم :

1::

همانطور که اشاره کردیم ، فقط یک بار می توانیم صفرهای پشت سر هم را خلاصه نویسی کنیم ، علت این موضوع این است که اگر چند بار این خلاصه نویسی را روی بخش های مختلف آدرس انجام دهیم ، آدرس اصلی بعد از خلاصه نویسی مشخص نخواهد بود . به مثال زیر توجه کنید:

0000:0000:45a3:0000:0000:0000:0270:5224

در این مثال دو سری صفر های پشت سر هم وجود دارد . اگر هر دو را خلاصه نویسی کنیم به صورت زیر می شود :

45a3::270:5224::

در این حالت مشخص نیست که هر سری چه تعداد صفر پشت سر هم داشته ایم ، پس بهتر است که آن سری که تعداد صفر های بیشتری پشت سر هم دارد را خلاصه نویسی کنید.

0:0:45a3::270:5224

ساختار آدرس دهی در IPv6 به کلی تغییر کرده است ، به طوری که 3 نوع آدرس وجود دارد :

- Unicast: آدرس Unicast برای ارتباطات یک به یک استفاده می شود.

- Multicast: آدرس Multicast برای ارسال data به سیستم های مختلف در یک لحظه استفاده می شود. آدرس های Multicast با پیشوند FF01 شروع می شوند. برای مثال FF01::1 برای ارسال اطلاعات به تمام node ها در شبکه استفاده می شود ، در حالی که FF01::2 برای ارسال اطلاعات به تمام روترهای داخل شبکه استفاده می شود.

- Anycast: آدرس Anycast برای گروهی از سیستم ها که سرویسی را ارائه می کنند استفاده می شود.

توجه کنید که آدرس broadcast در IPv6 وجود ندارد.

آدرس های Unicast خود به سه دسته تقسیم می شود :

- Global unicast: آدرس های Global unicast ، آدرس های public در IPv6 میباشد و قابلیت مسیریابی در اینترنت دارد. این آدرس ها معادل آدرس های public در IPv4 می باشد.

- Site-local unicast: آدرس های Site-local unicast ، آدرس های private هستند و مشابه آدرس های private در IPv4 می باشند و فقط برای ارتباطات داخل شبکه ای استفاده می شوند. این آدرس ها همیشه با پیشوند FEC0 شروع می شوند.

- Link-local unicast: آدرس های Link-local unicast مشابه APIPA در IPv4 هستند و فقط می توانند برای ارتباط با سیستمی که به آن متصل هستند ، استفاده شوند. این آدرس ها با پیشوند FE80 شروع می شود.

نکته دیگری که باید به آن اشاره کنیم ، IPv6 ازClassless Inter-Domain Routing (CIDR) که در سال های اخیر متداول شده اند( برای تغییر بخش net ID روی IPv4 )،استفاده می کند.برای مثال آدرس 2001:0db8:a385::1/48 بدین معناست که 48 بیت اول آدرس تشکیل دهنده ی net ID است.

IPv6 به 3 بخش تقسیم می شود:

- Network ID: معمولا 48 بیت اول آدرس تشکیل دهنده ی net ID آن می باشد. در آدرس های global address ، net ID توسط ISP به سازمان شما اختصاص داده می شود.

- Subnet ID: این بخش از 16 بیت تشکیل شده و با استفاده از آنها می توانید شبکه ی IPv6 خود را به subnet های مختلف تقسیم کنید. برای مثال شبکه ای با net ID 2001:ab34:cd56 /48 می تواند به دو زیرشبکه 2001:ab34:cd56:0001/64 و 2001:ab34:cd56:0002/64 تقسیم شود.

- (Unique Identifier(EUI-64: نیمه ی دوم آدرس (64 بیت آخر) را unique identifier می نامند، این بخش مشابه host ID در IPv4 است (یک سیستم را در شبکه مشخص می کند). این بخش تشکیل می شود از مک آدرس آن سیستم (48 بیت)که به دو قسمت تقسیم شده و عبارت FFFE که میان آن دو قسمت قرار می گیرد.

Auto configuration

یکی از مزیت های IPv6 قابلیت auto configuration است ، که در آن سیستم یک آدرس IPv6 برای خود انتخاب می کند ، سپس با ارسال پیام neighbor solicitation به آن آدرس بررسی میکند که این آدرس در شبکه برای سیستم دیگری استفاده نشده باشد. اگر این آدرس توسط سیستم دیگری استفاده شده باشد ، به پیام جواب می دهد و سیستمی که قصد انتخاب آدرس را داشت متوجه می شود که از آن آدرس نمی تواند استفاده کند. قابل ذکر است احتمال اینکه یک آدرس به دو سیستم اختصاص داده شود خیلی کم است چون مک آدرس سیستم ها در آدرس دهی auto configuration استفاده می شود (مک آدرس یک آدرس یکتا است).

با توجه به تکنولوژی های پیش روی دنیای اطلاعات به ویژه IOT یا اینترنت اشیاء که به واسطه آن میتوان تعداد زیادی از اشیاء که در طول روز با آن ها سر و کار داریم (مانند سیستم های گرمایشی و سرمایشی، لوازم خانگی، ملزومات اداری و …)، که به صورت هوشمند کنترل می شوند را با یکدیگر در بستر اینترنت ارتباط خواهند داشت. این امر بدین معناست که به میلیاردها آدرس IP نیاز خواهیم داشت و ملزم به استفاده از IPv6 می باشیم .

network...برچسب : آشنایی با IPv6,ساختار ipv6,ادرس دهی ipv6,تفاوت بین ipv4 و ipv6, نویسنده : عباس اشرفی urdatacenter بازدید : 28

ما بسیار خوشحالیم که در این مقاله ، ویژگی های جدید امنیتی در vSphere 6.7 را به شما معرفی خواهیم کرد. اهداف امنیتی در ورژن 6.7 به دو جزء تقسیم میشوند . معرفی ویژگی های جدید امینتی با قابلیت راحتی در استفاده و برآورده شدن نیازهای مشتریان و تیم های امنیت آی تی .

پشتیبانی از TMP 2.0 در ESXi

همانطور که همه شما میدانید ، (TPM (Trusted Platform Module یک دیوایس بر روی لب تاپ ، دسکتاپ یا سرور میباشد و برای نگه داری اطلاعات رمزگذاری شده مثل (keys, credentials, hash values) استفاده میشود . TPM 1.2 برای چندین سال در ESXi موجود بود اما عمدتا توسط پارتنر ها مورد استفاده قرار می گرفت. TPM 2.0 با 1.2 سازگار نیست و نیاز به توسعه تمام درایور های دستگاه و API جدید دارد. ESXi از TPM 2.0 بر اساس تلاش های ما بر روی 6.5 با Secure Boot ، استفاده میکند. به طور خلاصه ما تایید میکنیم که سیستم با Secure Boot فعال ، بوت شده است و ارزیابی را انجام میدهیم و در TPM ذخیره میکنیم . vCenter این ارزیابی ها را میخواند و با مقادیری که توسط خود ESXi گزارشگیری شده مقایسه میکند. اگر مقادیر مطابقت داشته باشند، سیستم با Secure Boot فعال ، بوت شده است وهمه چیز خوب است و فقط کد های تایید شده اجرا میشوند و مطمئن هستیم که کد های تایید نشده وجود ندارد . vCenter یک گزارش تایید در vCenter web client که وضعیت هر هاست را نشان میدهد ارائه میکند.

TMP 2.0 مجازی در ماشین ها

برای پشتیابنی از TPM برای ماشین های مجازی ، مهندسین ما دیوایس مجازی TPM 2.0 را ایجاد کرده اند که در ویندوز مانند یک دستگاه معمولی نمایش داده میشود و مانند TPM فیزیکی ، می تواند عملیات رمزنگاری را انجام دهد و مدارک را ذخیره کند. اما چگونه داده ها را در TPM مجازی ذخیره می کنیم؟ ما این اطلاعات را در فایل nvram ماشین ها مینویسیم و آنرا با VM Encryption ایمن میکنیم . این عملیات اطلاعات را در vTPM ایمن میکند و همراه با ماشین جابجا میشود . اگر این VM را به یک دیتاسنتر دیگر کپی کنیم و این دیتاسنتر برای صحبت با KMS ما پیکربندی نشده باشد ، آن وقت دیتا در vTPM ایمن خواهد بود. نکته : فقط فایل های “home” ماشین رمزگذاری میشود نه VMDK’s ، مگر اینکه شما انتخاب کنید که آنها را نیز رمزگذاری کنید.

چرا از TMP سخت افزاری استفاده نکردیم ؟

یک سخت افزار TPM محدودیت هایی هم دارد . به دلیل اینکه یک دستگاه serial هست پس کمی کند است. یک nvram ایمن که ظرفیت ذخیره سازی آن با بایت اندازه گیری میشود دارد . توانایی تطبیق با بیش از 100 ماشین در یک هاست را ندارد و قادر به نوشتن تمام اطلاعات TPM آنها در TPM فیزیکی نیست و به یک scheduler برای عملیات رمزنگاری نیاز دارد . فرض کنید 100 ماشین در حال تلاش برای رمزنگاری چیزی هستند و وابسته به یک دستگاه serial که فقط میتواند 1 رمزنگاری در آن واحد انجام دهد ؟ اوه….

حتی اگر بتواند اطلاعات را فیزیکی ذخیره کند ، عملیات vMotion را در نظر بگیرید ! مجبور است داده ها را به طور ایمن از یک TPM فیزیکی حذف و آن را به دیگری کپی کند و با استفاده از کلیدهای TPM جدید دوباره داده ها را امضا کند. تمام این اقدامات در عمل بسیار آهسته است و با مسائل امنیتی و الزامات امنیتی اضافی همراه است.

توجه داشته باشید: برای اجرای TPM مجازی، شما به VM Encryption نیاز دارید. این بدان معناست که شما به یک زیرساخت مدیریت کلید سوم شخص در محیط خود هستید .

پشتیبانی از ویژگی های امنیتی مبنی بر مجازی سازی مایکروسافت

تیم امنیتی شما احتمالا درخواست یا تقاضای پشتیبانی “Credential Guard” میدهد. این همان است .

در سال 2015 ، مایکروسافت ویژگی های امنیتی مبنی بر مجازی سازی را معرفی کرد . ما نیز همکاری بسیار نزدیکی با مایکروسافت داشتیم تا این ویژگی ها را در vSphere 6.7 پشتیبانی کنیم . بیایید یک نمای کلی از آنچه در زیر این پوشش انجام دادیم تا این اتفاق بیافتد رامشاهده کنیم . وقتی VBS را بر روی لپتاپتان با ویندوز 10 فعال میکنید ، لپ تاپ ریبوت میشود و به جای بوت مستقیم به ویندوز 10 ، سیستم Hypervisor مایکروسافت را بوت می کند. برای vSphere این به معنای این است که ماشین مجازی که ویندوز 10 را به طور مستقیم اجرا می کرد در حال حاضر در حال اجرا hypervisor مایکروسافت است که در حال حاضر ویندوز 10 را اجرا می کند. این فرآیند ” nested virtualization” نامیده می شود که چیزی است که VMware تجربه بسیارزیادی با آن را دارد. ما از nested virtualization در Hands On Lab’s برای سال ها است که استفاده میکنیم. هنگامی که VBS را در سطح vSphere فعال می کنید، این یک گزینه تعدادی از ویژگی های زیر را فعال میکند.

• Nested virtualization

• IOMMU

• EFI firmware

• Secure Boot

و کاری که نمیکند هم این است که VBS را در ماشین سیستم عامل میهمان فعال نمیکند. برای انجام این کار از راهنمایی مایکروسافت پیروی کنید. این کار را می توانید با اسکریپت های PowerShell، Group Policies و غیره انجام دهید.

نکته در اینجاست که نقش vSphere این است که سخت افزار مجازی را برای پشتیبانی از فعال سازی VBS فراهم کند. در کنار TPM مجازی شما هم اکنون می توانید VBS را فعال کنید و ویژگی هایی مانند Gredential Guard را فعال کنید.

اگر شما امروز در حال ساخت ویندوز 10 یا ویندوز سرور 2016 VM هستید، من به شدت توصیه می کنم آنها را با EFI firmware فعال نصب کنید. انتقال از BIOS / MBR سنتی به EFI (UEFI) firmware پس از آن برخی از چالش ها را بعدا به همراه دارد که در خطوط پایین نشان می دهیم.

بروزرسانی UI

در vSphere 6.7 ما بهبود های زیادی در عملکرد وب کلاینت HTML)5) ایجاد کرده ایم . هم اکنون در تمام مدت ازآن استفاده میکنیم . این محیط سریع است و بخوبی ایجاد شده و هرکاری در آزمایشگاهم میخواهم انجام میدهد . ما برخی تغییرات به منظور ساده تر کردن همه چیز برای ادمین ها در سطح رمزنگاری ماشین ایجاد کرده ایم. در پس زمینه ما هنوز از Storage Policies استفاده میکنیم ، اما تمام توابع رمزنگاری را (VM Encryption, vMotion Encryption) در یک پنل VM Options ترکیب کرده ایم.

چندین هدف SYSLOG

این چیزی است که من شخصا مدت زیادی منتظرش بودم . یکی از درخواستهایی که من داشته ام این است که توانایی کانفیگ چندین هدف SYSLOG از محیط UI را داشته باشم . چرا ؟ برخی از مشتریان می خواهند جریان SYSLOG خود را به دو مکان منتقل کنند. به عنوان مثال، تیم های IT و InfoSec. . کارمندان IT عاشق VMware Log Insight هستند ، تیم های InfoSec معمولا از Security Incident و Event Management system که دارای وظایف تخصصی هستند برای اهداف امنیتی استفاده میکنند . در حال حاضر هر دو تیم ها می توانند یک جریان غیر رسمی از رویدادهای SYSLOG برای رسیدن اهداف مربوطه خود داشته باشند. رابط کاربری VAMI در حال حاضر تا سه هدف مختلف SYSLOG پشتیبانی می کند.

FIPS 140-2 Validated Cryptographic Modules – By Default

این خبر بزرگ برای مشتریان ایالات متحده است . در داخل vSphere) vCenter و ESXi) دو ماژول برای عملیات رمزنگاری وجود دارد. ماژول VM Keel Cryptographic توسط VM Encryption و ویژگی های Encrypted vSAN و ماژول OpenSSL برای مواردی مانند ایجاده کننده گواهینامه ها (certificate generation) و TLS connections استفاده میشود . این دو ماژول گواهی اعتبارسنجی FIPS 140-2 را کسب کرده اند.

خب ، این به این معنیست که vSphere تاییده FIPS را دارد ؟! خب بعضی از اصطلاحات در جای نادرستی به کاربرده شده است . برای کسب “FIPS Certified” در واقع به یک راه حل کامل از سخت افزار و نرم افزار که با هم تست شده و پیکربندی شده نیاز است. آنچه در VMware انجام دادیم این است که فرایند FIPS را برای اعتبار سنجی vSphere توسط شرکایمان ساده تر کرده ایم. ما منتظر دیدن این اتفاق در آینده نزدیک هستیم. آنچه مشتریان معمولی vSphere باید بداند این است که تمام عملیات رمزنگاری در vSphere با استفاده از بالاترین استانداردها انجام می شود زیرا ما تمامی عملیات رمزنگاری FIPS 140-2 را به صورت پیش فرض فعال کرده ایم.

جمع بندی

بسیاری از موارد امنیتی جدید وجود دارد.آنچه که اینجا مطالعه کردید این است که ما ویژگی های جدید مانند Secure Boot برای ESXi و VM Encryption و بالاتر از همه آنها قالبیت های های لایه جدید مانند TPM 2.0 و virtual TPM . امیدواریم که این روند به همین ترتیب ادامه داشته باشد .

ما تعهد داریم که بهترین امنیت درنوع خود ، در حالی که هم زمان برای ساده سازی اجرا و مدیریت آن تلاش میکنیم ، ارائه دهیم . من می خواهم از تمام تیم های تحقیق و توسعه VMware تشکر کنم برای کار متمایزی که در این نسخه انجام داده اند. آنها سخت کار میکنند تا امنیت شما را برای اجرای و مدیریت آسان تر کنند! آینده در سرزمین vSphere بسیار درخشان است .

برچسب : آشنایی با vsphere,مفاهیم vmware,امنیت vsphere,مجازی سازی, نویسنده : عباس اشرفی urdatacenter بازدید : 14

FT یا Fault Tolerance قابلیتی است که به شما ویژگی های دسترس پذیری بالاتر و محافظت بیشتری از ماشین ها ، در مقایسه با زمانی که از قابلیت HA استفاده میکنید ، ارائه میکند. از نکات منفی قابلیت HA زمان بر بودن بازگشت از Failover و داشتن Down Time است. FT از ورژن 4 معرفی شد اما تا ورژن 6 استفاده نمیشد.

نحوه کار FT

FT فقط برای ماشین هایی با درجه اهمیت بسیار بالا ، با ساختن یک ماشین یکسان دیگر از آن و دردسترس قرار دادن آن برای استفاده در زمان های Failover عمل میکند. به ماشینی که توسط این قابلیت محافظت میشود Primary و به ماشین دوم که یک Mirror از آن است Secondary میگویند. این دو ماشین به طور متناوب وضعیت یکدیگر را زیرنظر میگیند . در زمانی که هاست ماشین Primary از دسترس خارج شود ، ماشین Secondary به سرعت فعال و جایگزین آن میشود و یک ماشین Secondary دیگر ایجاد و وضعیت FT به حالت طبیعی باز میگردد ، و زمانی که هاست ماشین Secondary از دسترس خارج شود یک ماشین Secondary دیگر جایگزین آن میشود. در هر دو حالت کاربر هیچ وقفه ایی در کار ماشین احساس نمیکند و دیتایی از بین نمیرود.

به منظور اطمینان از در دسترس بودن حداقل یکی از ماشین ها ، ماشین Primary و Secondary نمیتوانند هم زمان در یک هاست حضورداشته باشند . همچنین FT از فعال بودن هر دو ماشین در زمان برگشت از وضعیت Failover به منظور جلوگیری از “split-brain” محافظت میکند.

موارد استفاده Fault Tolerance

زمانی که ماشین Secondary فعال شده و نقش ماشین Primary را اجرا میکند ، وضعیت ماشین به طور کامل بازیابی میشود ، یعنی محتویات رم ، برنامه های در حال اجرا و وضعیت پردازشی بدون هیچ تاخیر و نیاز به Load مجدد .به عنوان مثال از این قابلیت برای زمانی که سرویسی داریم که نیاز داریم تمام مدت ، بدون هیچ تاخیری در حال اجرا باشد ، استفاده میشود.

نیازمندی ها و محدودیت های Fault Tolerance

CPU هاست ها باید با V-motion و یا Enhanced V-motion سازگار باشد و از MMU پشتیبانی کند و حتما از شبکه 10G در بستر شبکه استفاده شود. در هر هاست حداکثر تا 4 ماشین را میتوان توسط FT محافظت کرد (هر دو Primary و Secondary شمارش میشوند) اما میتوان این محدودیت را از طریق Advanced Option افزایش داد.

تا آن زمان فقط ماشین هایی که یک هسته CPU داشتند را میتوانستید توسط FT محافظت کنید اما اکنون تا چهار هسته CPU را میتوان محافظت کرد .

در ورژن 6 به بعد ، دیسک ماشین Secondary میتواند روی LUN دیگری در Storage دیگر باشد زیرا دو ماشین در حال Sync شدن هستند . ماشین Secondary برای اپدیت شدن وضعیت اش باید محتویات Memory و CPU را سینک کند ، برای اینکار باید پورت Vm keel network ایی داشته باشیم . به همین دلیل VMware توصیه میکند برای پورت فیزیکی از کارت 10G ستفاده شود.

قالبیت ها و Device هایی که با این ویژگی از دست خواهید داد:

- از ماشینی که FT enabled میشود نمیتوان Snapshot گرفته و Snapshot های قبلی را باید حذف کرد.

- ماشینی که FT enabled میشود نباید Linked clone باشد و نمیتوان از خود آن هم Linked clone گرفت.

- قابلیت VMCP را برای ماشین نمیتوان فعال کرد.

- IO filters

- Virtual Volume data store

- Storage-based policy management

- Physical Raw Disk mapping (RDM)

- CD-ROM or floppy virtual devices

- N Port ID Virtualization (NPIV)

- USB and sound devices

- NIC pass through

- Hot-plugging devices

- Serial or parallel ports

- Video devices that have 3D enabled

- Virtual EFI firmware

- Virtual Machine Communication Interface (VMCI)

- 2TB+ VMDK

نکته : به منظور افزایش Availability میتوانید از FT در کنار قابلیت DRS ، فقط زمانی که ویژگی EVC فعال شده باشد استفاده کنید.

قبل از فعال کردن FT مطمئن شوید که :

- ماشین و هاست های شما شرایط لازم برای فعال کردن FT را دارند

- وضعیت شبکه هر هاست را بررسی کنید

- کارت شبکه V-motion بررسی شود

- کلاستر HA ایجاد و فعال شود

- CPU شما پشتیبانی شود

- HV در تنظیمات BIOS هاست فعال باشد

- فایل های ماشین ها در فضای Shared storage باشد

- حداقل 3 هاست داشته باشید

- حداکثر تا 4 هسته را میتوان FT کرد

- ماشین هایی که FT enabled میشود Snapshot نداشته باشد

- VMware tools نصب باشد

- EVC در صورت نیاز فعال باشد

- هیچ گونه Removable Media نداشته باشد

- FT دوبرابر شرایط معمول منابع مصرف میکند

- توصیه میشود کارت شبکه 10G dedicated استفاده شود

- CPU و Memory قابلیت Hot plug نداشته باشد

- هر هاست نهایتا تا 8 هسته FT شده میتواند داشته باشد

برای مثال : با 3 هاست ، 3 ماشین 4 کور میتوانیم داشته باشیم (ماشین Secondary هم حساب میشود)

فعال کردن قالبیت FT :

ابتدا یک کارت شبکه اختصاصی میسازیم ، برای اینکار به تب VM keel adapter رفته و کارت شبکه اضافه میکنیم ، سپس برروی ماشینی که میخواهیم محافظت شود راست کلیلک کرده و Fault tolerance را فعال میکنیم ، پس از آن پنجره ای باز میشود که از ما محل ماشین دوم ، محل دیسک و بعد هاست را انتخاب مکنید و در نهایت Finish را انتخاب میکنیم.

پس از فعال کردن FT رنگ آیکون ماشین به آبی تغیر رنگ میدهد. برای تست FT و اطمینان از عملکرد صحیح آن میتوانید از گزینه Test Failover استفاده کنید.

network...برچسب : مجازی سازی,Fault Tolerance,Fault Toleranceچیست,ft چیست, نویسنده : عباس اشرفی urdatacenter بازدید : 61

Vapp یک Object است که اسمش ما را به یاد Application Vitrtualization می اندازد اما در اصل ارتباطی با آن ندارد . Vapp در واقع یک Resource Pool است که feature های اضافه ایی را به ما میدهد . از مهم ترین این ویژگی ها میتوان به Start up و Shut down order اشاره کرد .

نکته : برای بهره مندی از این امکان ، باید در سطح کلاستر قابلیت DRS فعال شده باشد.

علت نام گذاری این ویژگی آن است که ، زمانی که ما چند ماشین مجازی داریم که آنها با ارتباط و همکاری یکدیگر سرویسی را ارائه میکنند که به عنوان یک اپلیکشن ارائه میشود ، به عنوان مثال چند ماشین داریم که سرویس اتوماسیون را ارائه میکنند . در نتیجه تنظیمات Resource آنها با یکدیگر مربوط و دستورات روشن یا خاموش شدن این ماشین ها در ارتباط با هم است. به این دلیل یک Vapp میسازیم و این ماشین ها را داخل آن قرار میدهیم . (برای ساخت Vapp میتوان از یک Vapp موجود هم Clone گرفت)

Vapp ها حالت Container دارند ، یعنی ماشین داخل آن اضافه میشوند .

همچنین میتوان یک Vapp را مانند یک ماشین معمولی روشن ، خاموش و یا ری استارت کرد.

تنظیماتی که میتوان با کمک Vapp اعمال کرد شامل : کنترل ترتیب روشن یا خاموش شدن ماشین ها و تنظیمات Resource Pool و قابلیت IP Allocation میباشد.

Vapp ها در سطح Host and Clusters view و Template view نمایش داده میشوند.

نکته : اولویت خاموش شدن ماشین ها ، برعکس اولویت روشن شدنی است که تنظیم کرده اید !

نکته : در صورت حذف کردن Vapp ، اگر داخل آن ماشینی وجود داشته باشد ، آن ماشین ها نیز حذف خواهند شد . (Delete From Disk)

همانطور که بیان شد Vapp در سناریوهای بازگشت از حادثه (disaster recovery scenarios) ، زمانی که میخواهید به صورت خودکار و سریع تعداد زیادی ماشین وابسته به یکدیگر را با یک کلیک یا دستور روشن کنید ، کارآمد هستند.

network...برچسب : مجازی سازی,vmware vapp چیست؟,vapp چیست, نویسنده : عباس اشرفی urdatacenter بازدید : 72

Distributed Resource Scheduler یا به اختصار DRS ابزاری است که وضعیت هاست های فیزیکی ما را از نظر میزان منابع زیر نظر میگیرد و براساس آن ماشین های مجازی را به نحوی در بین هاست ها جابجا میکند تا منابع تمام هاست به طور بهینه و یکسان مورد استفاده قرار گیرد و چنانچه ماشین های مجازی یک هاست با کمبود منابع مواجه شوند با انتخاب بهترین هاست از نظر منابع کافی ، ماشین را به آن هاست منتقل میکند.همانطور که قبلا اشاره شد ، اینFeather یکی از ویژگی های Cluster است و برای فعال کردن آن باید Cluster داشته باشیم.

ویژگی های کلاستر :

DRS:

این ویژگی هاست های ما را از نظر میزان مصرف RAM و CPU ، و در ورژن 6.5 از نظر Network ، Load balance میکند . معمولا این Feather را در کنار گزینه های دیگر مانند HA و یا FT ، به منظور بهره وری هرچه بیشتر از قابلیت های vSphere فعال میکنند.

این ویژگی از طریق V-motion عمل مکیند و در دو زمان بخصوص اعمال میشود:

- زمانی که یک ماشین درحال روشن شدن است ، بهترین هاست برای روشن شدن ماشین در آن را انتخاب میکند

- زمانی که Load هاست های ما به هم میریزد

با انتخاب گزینه Manual ، چه در زمان روشن شدن ماشین و چه در زمان بهم ریخت Load هاست ها ، به ما فقط Recommends میدهد و خود ما باید دستور جابجایی ماشین ها را صادر کنیم.

با انتخاب گزینه Fully automated در هر دو حالت به صورت خودکار جابجایی اعمل میشود .

و با انتخاب گزینه Partially automated ، در زمان روشن شدن ماشین جابجایی به صورت خودکار انجام میشود ، اما زمانی که Load هاست ها بهم میریزد ، به ما Recommend میدهد و خود ما باید دستور جابجایی ماشین ها را صادر کنیم.

شما میتوانید Role هایی تنظیم کنید تا به عنوان مثال دو ماشین (DC) که سرویس های Parallel ارائه میکنند هم زمان در یک هاست نباشند و یا نرم افزاری که Database ایی دارد که باید درکنار ماشین خودش باشد ، در یک هاست قرار بگیرد و یا ماشینی که دانگل دارد و باید در یک هاست بخصوصی باشد .

در این Role ها 4 حالت به تفکیک ذیل داریم :

- Must

- Must not

- Should

- Should not

نکته : گزینهShould به عنوان توصیه و گزینه Must حالت اجبار دارد.

Predictive DRS:

اگر شما نرم افزار vRealize را داشته باشید ، این نرم افزار طبق گزارشات خود اطلاع دارد که به عنوان مثال شنبه 8 صبح Domain Controller ، Load زیادی دارد پس وضعیت آنرا Normal در نظر میگیرد. Predictive DRS از اطلاعات Historical این نرم افزار استفاده میکند و زمان هایی که میداند الگوی Load هاست به زودی تغییر می کند ، قبل از رسیدن به آن زمان مشخص ، در صورت نیاز ماشین را جابجا میکند تا دچار Bottleneck نشود.

EVC:

قابلیت Enhanced vMotion Compatibility یا EVC ، پردازشگر های هم برند اما غیر هم خانواده را با هم Compatible میکند تا بتوانیم V-motion و FT را فعال کنیم. این گزینه یک لایه نرم افزاری یا Mask را بین VCPU و PCPU اعمال میکند. (در سری سرورهای G8 و G9 نیازی به فعال کردن این گزینه ندارید)

نکته: زمان روشن بودن ماشین ها نمیتوانید این گزینه را فعال کنید . بهتر است هنگام راه اندازی بستر این گزینه فعال شود.

از طریق لینک زیر میتوانید لیست خانواده CPU هایی که با یکدیگر سازگاری دارند را مشاهده کنید :

https://www.vmware.com/resources/compatibility/search.php?deviceCategory=cpu

network...

دفاع پیشرفته برای حملات پیشرفته

فایروال دستگاهی امنیتی است که ترافیک ورودی و خروجی شبکه را نظارت و کنترل می کند و براساس مجموعه قواعد امنیتی تعریف شده تصمیم می گیرد که کدام ترافیک ، از نوع به خصوصی را مجاز دانسته یا مسدود کند. فایروال ها بیش از 25 سال است که به عنوان صف اول دفاع در امنیت شبکه حضور داشته اند . این ابزار ها ، حایلی میان شبکه های داخلی کنترل شده که امنیت مورد اعتماد دارند و شبکه های بیرونی غیر قابل اعتماد ، همچون اینترنت ایجاد می کنند.

یک سیستم فایروال میتواند سخت افزاری ، نرم افزاری و یا ترکیبی از هر دوی آنها باشد.

network...برچسب : امنیت,فایروال,فایروال سیسکو, نویسنده : عباس اشرفی urdatacenter بازدید : 29